はじめに—Cisco IPsec VPNが果たす重要な役割と全体像

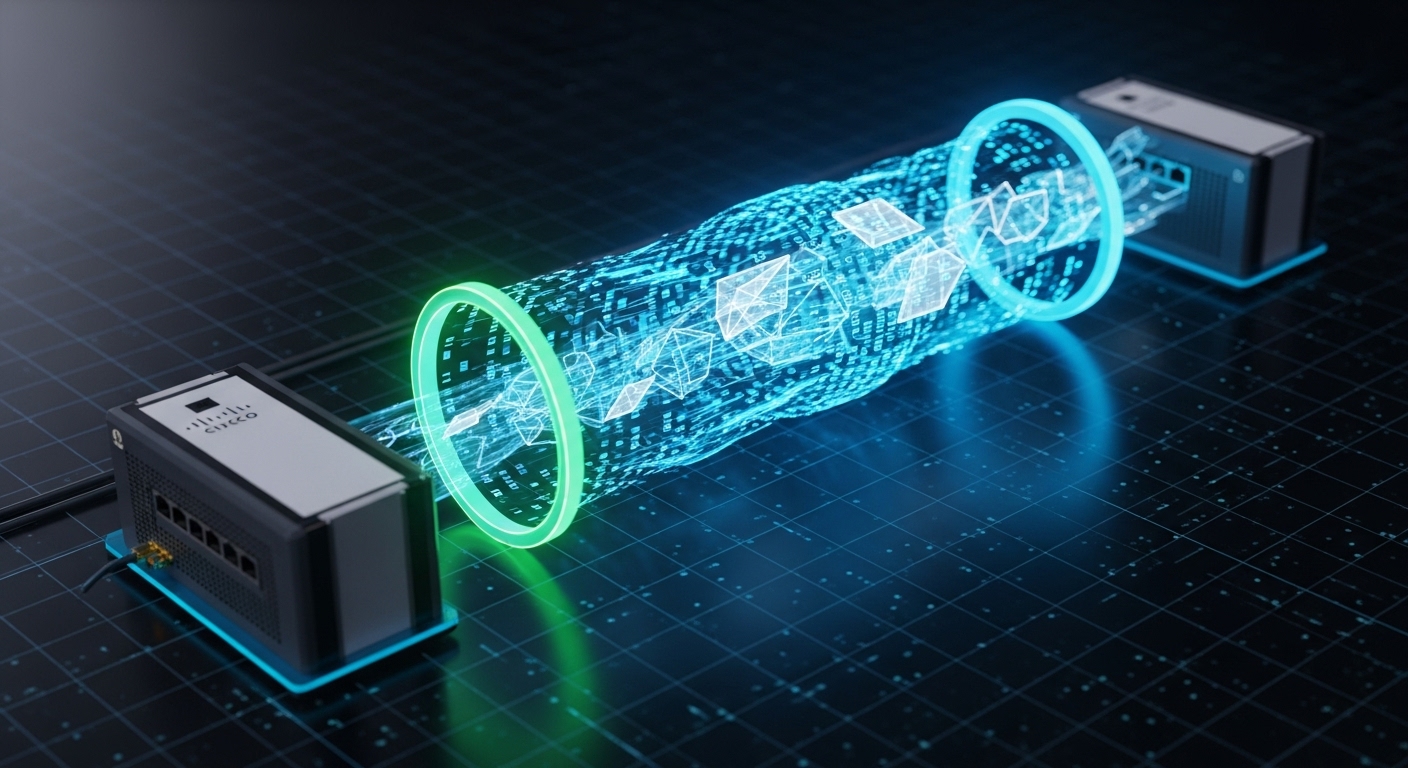

現代のビジネスネットワークにおいて、インターネットというパブリックな経路を通じて機密データを安全に転送することは、事業継続のための必須要件となっています。この課題を解決するために採用される標準技術がIPsec (Internet Protocol Security) です。IPsecは、データ通信の機密性、完全性、および送信元認証の三要素を確保するためのプロトコル群であり、特にCiscoルータを用いたサイト間VPN (Site-to-Site VPN) 構築の基盤として広く利用されています。

本稿では、Cisco環境でのIPsecの基礎概念、動作原理を詳細に説明し、実際に稼働させるための具体的なCisco IOS/IOS XEコマンドを用いた設定方法を、ステップバイステップで解説いたします。

IPsecを実現する二つの主要プロトコル—AHとESP

IPsecは、セキュリティ機能を提供する二つの主要なプロトコルを定義しています。認証の範囲と暗号化の有無により、適用されるセキュリティ要件が異なります。

一つ目は、認証ヘッダ (AH: Authentication Header) です。AHはパケットのデータ完全性と送信元認証を提供します。これにより、パケットが改ざんされていないこと、および送信元が正当であることを確認できます。しかし、AHにはデータ暗号化機能は含まれていません。

二つ目は、カプセル化セキュリティペイロード (ESP: Encapsulating Security Payload) です。ESPは、データの暗号化機能と認証機能の両方を提供します。研究結果が示す通り、暗号機能と認証機能の両方を有することから、ESPはIPsecにおいて最も主流なパケット形式といえます。最新のVPN導入においては、機密性の要求が非常に高いため、ESPが標準的に選択されています。

セキュリティアソシエーション (SA) の概念

IPsecが機能するためには、通信ピア間でセキュリティパラメータに関する合意が必要です。この合意されたパラメータや鍵情報の集合体のことをセキュリティアソシエーション (SA) と呼びます。SAには、使用する暗号化アルゴリズム、ハッシュアルゴリズム、鍵、およびSAの有効期間などが含まれます。

重要な点として、SAは常に一方向で確立されます。つまり、双方向の通信を確立するためには、AからBへのトラフィック用と、BからAへのリターントラフィック用の、最低でも2つのSAが必要となります。

IPsecの基礎構造と動作原理の深い説明

IPsecの動作を理解する上で最も重要なのが、パケットがどのように処理され、カプセル化されるかを定義する動作モードの概念です。サイト間VPNでは、セキュリティとルーティングの特性から特定のモードが必須となります。

IPsecにおける重要な動作モード—トンネルモードとトランスポートモード

IPsecには、トンネルモードとトランスポートモードの二種類の動作モードがあり、パケットヘッダの処理方法が大きく異なります。

トランスポートモードの特徴

トランスポートモードでは、パケットの元のIPヘッダは変更されません。暗号化の対象となるのは、パケットのLayer 4以上のデータ部、つまりペイロードのみです。このモードは、ホスト間のエンドツーエンドの通信で主に使用され、元のIPヘッダに基づいてパケットが転送されます。

トンネルモードの特徴

サイト間VPNなど、ネットワークゲートウェイ間でIPsecが実装されるケースでは、トンネルモードが必須となります。トンネルモードの最大の特徴は、パケットのもとのIPヘッダ全体が暗号化される点です。

元のパケット全体が暗号化された後、その上に新たなIPヘッダが付加されます。この新しく追加されたIPヘッダには、VPNルータ(Ciscoルータ)のパブリックIPアドレスが格納されます。パケットの転送は、この新しく加えられたIPヘッダに基づいて行われます。

サイト間VPNにおけるモード選択の必要性

なぜサイト間VPNでトンネルモードが必要なのでしょうか。その理由は、内部ネットワークアドレス(プライベートIP)をパブリックネットワーク上でルーティングの判断材料として露出させないためです。トンネルモードを使用することで、中間ルータは新しく付加されたパブリックIPヘッダのみを見てルーティングを行い、元の内部ネットワーク情報はVPNエンドポイント間でカプセル化された状態が保たれます。これにより、内部ネットワークの機密性が確保され、VPNとしての役割を十全に果たすことができます。

以下の表に、両モードの主な違いを示します。

IPsec トンネルモードとトランスポートモードの比較

| 比較項目 | トンネルモード (Tunnel Mode) | トランスポートモード (Transport Mode) |

| 主な適用例 |

ゲートウェイ間のサイト間VPN |

ホスト間のエンドツーエンド通信 |

| 元のIPヘッダ |

暗号化される (カプセル化) |

変更されない (そのまま残る) |

| 新しいIPヘッダ |

付加される |

付加されない |

| 暗号化対象範囲 | パケット全体 (元のIPヘッダ含む) | Layer 4以上のデータ部のみ |

鍵管理の心臓部—インターネット鍵交換プロトコル (IKE)

IPsec自身はデータの暗号化と認証を担当しますが、それを行うために必要な暗号鍵の生成、交換、および管理を自動化するのが、インターネット鍵交換プロトコル (IKE: Internet Key Exchange) の役割です。

IKEは、たとえ安全でない経路を介していても、ディフィー・ヘルマン (DH: Diffie-Hellman) 鍵交換アルゴリズムを使用して、通信ピア間で安全に共有秘密鍵を確立します。このプロセスは、二つの主要なフェーズを経て完了します。

鍵交換プロトコルIKEの役割とフェーズ構造の詳細

IPsecトンネルの確立は、IKEによって厳格に定められた二段階のプロセスを経て行われます。これらはIKEフェーズ1とIKEフェーズ2と呼ばれ、それぞれ異なるセキュリティアソシエーション(SA)を確立することを目的としています。

IKEフェーズ1の解説:ISAKMP SAの確立

IKEフェーズ1の主要な目的は、以降の鍵交換メッセージ(フェーズ2)を保護するためのセキュアなチャネル(ISAKMP SA) を確立することです。このチャネル内で、ピアは以下のセキュリティパラメータについて合意します。

-

暗号化アルゴリズム (例: AES 256)

-

ハッシュ関数 (例: SHA 256)

-

Diffie-Hellmanグループ (鍵交換の強度を決定)

-

認証方式 (事前共有鍵 (PSK) またはデジタル証明書)

-

SAの生存期間 (Lifetime)

Ciscoのサイト間VPN構成では、事前共有鍵 (Pre-Shared Key: PSK) 方式が一般的に使用されます。この方式では、IPsecのピアを張る両方の機器であらかじめ同じ文字列の鍵を共有しておく必要があります。

IKEフェーズ1の2つのモード—MainモードとAggressiveモードの選択

IKEフェーズ1には、MainモードとAggressiveモードの二つの確立方式が存在します。セキュリティ要件と環境に応じて選択されます。

Mainモード (メインモード)

Mainモードは、6つのISAKMPメッセージの送受信を経てフェーズ1を完了させます。このプロセスの特徴は、認証情報(ピアID)を鍵交換後に暗号化された状態で交換する点にあります。この手順の多さがセキュリティの高さに直結しており、ID情報が保護されるため、静的なIPアドレスを持つピア間の標準的なサイト間VPNにおいて、最も安全性が高い方式として推奨されています。

Aggressiveモード (アグレッシブモード)

Aggressiveモードは、3つのISAKMPメッセージの送受信でフェーズ1を迅速に完了させることが可能です。しかし、セキュリティ上の制約があり、特にID情報が暗号化される前に交換されるため、Mainモードと比較してセキュリティレベルが劣ります。このモードは、接続の迅速性が求められる場合や、片側のピアが動的なIPアドレスを持つリモートアクセスVPN環境で利用されることがあります。

サイト間VPNの安定性と高度なセキュリティを考慮する場合、ピアのIPアドレスが静的であれば、Mainモードを選択することが、Cisco環境におけるベストプラクティスとなります。セキュリティ設計の判断において、速度よりも信頼性と機密性の高さを優先するという設計思想に基づいています。

IKE フェーズ1のモード比較

| 比較項目 | メインモード (Main Mode) | アグレッシブモード (Aggressive Mode) |

| メッセージ送受信数 |

6メッセージ |

3メッセージ |

| 認証情報保護 | 高い (ID情報が暗号化後に交換される) | 低い (ID情報が平文で交換される可能性がある) |

| ネゴシエーション速度 | 標準的 | 速い |

| 利用シーン | セキュリティ重視、静的ピア、標準的なサイト間VPN | 迅速な接続確立、片側が動的IPの場合 |

IKEフェーズ2の解説:IPsec SAの確立と実際の鍵生成

IKEフェーズ2は、フェーズ1で確立された安全なISAKMP SAチャネル内で実行されます。このフェーズの目的は、実際にデータ転送を暗号化・認証するためのIPsec SAを確立することです。

フェーズ2でネゴシエートされる内容には、AHまたはESPプロトコルの選択、使用する暗号化/ハッシュアルゴリズム、そしてIPsec SAの生存期間が含まれます。

PFS (Perfect Forward Secrecy)

IKEv1のフェーズ2では、任意でPFS (Perfect Forward Secrecy) を有効化することができます。PFSを有効にすると、フェーズ2の鍵生成の際に、フェーズ1で使用した鍵とは独立した、新しいDiffie-Hellman交換が行われます。これにより、万が一、フェーズ1の鍵情報が将来的に漏洩した場合でも、既に確立されたフェーズ2のデータ転送用の鍵の安全性が保たれるという、極めて強固なセキュリティメカニズムが提供されます。

CiscoルータにおけるIPsec VPN 設定方法の実践手順

Cisco IOS/IOS XE環境でサイト間IPsec VPNを構築する手順は、一般的に四つの主要なステップに分けられます。以下の手順は、最も主流であるESPプロトコルを使用したトンネルモード設定に基づいています。

ステップ1:IPsec対象トラフィックを定義する暗号ACLの設定

IPsecの設定で最初に行うべきことは、どのトラフィックをVPNトンネルを通じて暗号化する必要があるかをCiscoルータに教えることです。これは、拡張アクセスリスト (Extended Access List) を用いて定義されます。

このACLは、パケットをフィルタリングする通常のファイアウォールACLとは異なり、「このトラフィックが到着したらIPsecプロセスを開始せよ」とCiscoルータに命じるトリガーとしての役割を果たします。

重要な点として、ACLの定義は双方向である必要がありますが、Ciscoルータの設定上は、ローカル側の内部ネットワークを送信元とし、リモート側の内部ネットワークを宛先とするpermitルールを定義します。

Router(config)# ip access-list extended VPN-ACL

Router(config-ext-nacl)# permit ip 172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.255

注意点: ネットワークアドレスやワイルドカードマスクが少しでも間違っていると、トラフィックがACLにマッチせず、IKEネゴシエーションが一切開始されないという、設定の失敗に直結する結果を招きます。

ステップ2:IKEフェーズ1の設定(ISAKMPポリシー/Keyringの設定)

次に、IKEフェーズ1(ISAKMP SA確立)のセキュリティパラメータを定義します。

Router(config)# crypto isakmp policy 10

Router(config-isakmp)# authentication pre-share

Router(config-isakmp)# encryption aes 256

Router(config-isakmp)# hash sha256

Router(config-isakmp)# group 5

Router(config-isakmp)# lifetime 86400 // 24時間 (秒単位)

Router(config-isakmp)# exit

-

authentication pre-share: 認証方式として事前共有鍵を使用することを指定します。 -

encryption aes 256: 暗号化アルゴリズムとしてAES 256ビットを使用します。 -

hash sha256: ハッシュアルゴリズムとしてSHA 256を使用します。 -

group 5: Diffie-Hellmanグループ5(1536ビット)を使用します。

ピア認証のために、リモートピアのパブリックIPアドレスと共有鍵を紐づけます。

Router(config)# crypto isakmp key [事前共有鍵の文字列] address [ピアのパブリックIPアドレス]

ステップ3:IKEフェーズ2の設定(IPsec変換セットの定義)

IKEフェーズ2で実際にデータ暗号化に使用するプロトコルとアルゴリズムを定義するのが、変換セット (Transform-Set) です。この設定は、フェーズ1が完了した後、データ転送用のSAを確立するために使用されます。

Router(config)# crypto ipsec transform-set TS-ESP-AES esp-aes 256 esp-sha256-hmac

Router(config-ipsec-transform)# mode tunnel

Router(config-ipsec-transform)# exit

-

esp-aes 256: ESPプロトコルを使用し、暗号化にはAES 256を使用します。 -

esp-sha256-hmac: 認証にはSHA 256 HMACを使用します。 -

mode tunnel: サイト間VPNにおいては、必ずこのコマンドでトンネルモードを指定する必要があります。

オプションとして、PFSを有効化する場合は、変換セット内でDHグループを指定します。

Router(config-ipsec-transform)# set pfs group 5

ステップ4:Crypto Mapの作成とインターフェースへの適用

Crypto Mapは、これまでの設定要素(ACL、ピア情報、変換セット)を結びつける論理的なフレームワークです。

Router(config)# crypto map CMAP 10 ipsec-isakmp

Router(config-crypto-map)# set peer [ピアのパブリックIPアドレス]

Router(config-crypto-map)# set transform-set TS-ESP-AES

Router(config-crypto-map)# match address VPN-ACL

Router(config-crypto-map)# exit

-

match address VPN-ACL: ステップ1で作成したACLと紐づけ、このACLにマッチするトラフィックのみをVPN処理の対象とします。

最後に、作成したCrypto MapをWAN接続インターフェースに適用することで、設定が有効化されます。

Router(config)# interface

Router(config-if)# crypto map CMAP

Router(config-if)# exit

高度な設定項目と安定運用のためのヒント

基本的なIPsecトンネルの確立コマンドに加え、現代の複雑なネットワーク環境で安定した運用を確保するためには、いくつかの高度な設定項目を理解し、適切に適用する必要があります。

NAT環境下でのIPsec—NATトラバーサル (NAT-T) の実装

多くの企業や小規模拠点は、限られたパブリックIPアドレスを複数のデバイスで共有するために、ネットワークアドレス変換(NAT)デバイスの背後に配置されています。従来のIPsecは、IPヘッダ情報に依存するESPプロトコル (プロトコル番号50) を使用するため、NATデバイスによってアドレスが変換されると、VPN接続が困難になるという問題がありました。

ここでNATトラバーサル (NAT-T: NAT Traversal) が必要となります。NAT-Tは、IPsecパケットをUDPポート4500にカプセル化することで、NATデバイスがセッションを正しく追跡し、アドレス変換を行えるようにします。

現代のVPN展開において、特にリモートアクセスVPNや、片側がNATを使用しているサイト間VPNでは、NAT-Tのサポートは事実上の標準要件です。この設定を怠ると、トンネルは一時的に確立してもすぐに切断される、または一方向の通信しかできないといった決定的な障害に繋がります。

Ciscoルータでは、IKEポリシー内でNAT-Tを有効化し、キープアライブを設定することが推奨されます。

Router(config)# crypto isakmp nat-t keepalive 20

(これにより、NATデバイスがセッションをタイムアウトさせないように20秒間隔でキープアライブパケットを送信します。)

IKEv1とIKEv2の選択肢とメリット

これまで説明してきたIKEプロトコル(IKEv1)は広く普及していますが、より新しい標準としてIKEv2が存在します。IKEv2は、IKEv1の持つ多くの課題を解決するために設計されました。

IKEv2の主なメリットは以下の通りです。

-

効率性: メッセージ数が少なく、より迅速にSAを確立できます。

-

堅牢なNAT-Tサポート: NATトラバーサルの処理がプロトコルに組み込まれており、IKEv1よりも安定しています。

-

モビリティ: トンネルの再接続やモビリティの処理(MOBIKE)に優れています。

-

設定の簡素化: IKEv1のフェーズ1とフェーズ2の分離がなくなり、設定が統合される傾向があります。

新しいCisco環境でVPNを構築する際には、セキュリティと効率性の観点から、可能であればIKEv2の使用が強く推奨されます。

SA生存期間の管理と設計上の注意

ISAKMP SAとIPsec SAにはそれぞれ生存期間(Lifetime)が設定されています。生存期間が切れると、セキュリティを維持するために自動的に再ネゴシエーションが開始されます。

生存期間を短く設定することは、鍵の更新頻度を上げ、セキュリティを強化することに繋がります。しかし、生存期間を極端に短く設定しすぎると、CiscoルータのCPUに頻繁な鍵交換処理の負荷がかかり、パフォーマンス低下を招く可能性があります。

一般的に、ISAKMP SA(フェーズ1)の生存期間は長く(例:8時間または24時間)、IPsec SA(フェーズ2)の生存期間は短く(例:1時間)設定することが多いです。これは、フェーズ1の安全なチャネルを長く維持しつつ、データ暗号化に使用する鍵をより頻繁に更新するというセキュリティ設計の原則に基づいています。

設定検証とトラブルシューティングの重要コマンド

IPsec VPNの設定を完了した後は、トンネルが正しく確立され、期待通りにトラフィックが流れているかを検証することが不可欠です。問題が発生した際には、以下のCisco IOSコマンドが原因特定の鍵となります。

IPsecのステータス確認コマンド

IKEフェーズ1 (ISAKMP SA) の確認

show crypto isakmp sa コマンドは、IKEフェーズ1のステータスを確認するために最も重要です。

show crypto isakmp sa

このコマンドを実行することで、ピアのIPアドレス、使用されているIKEモード(Main/Aggressive)、および現在のSAがアクティブ(Active)状態であるかを確認できます。SAがまだ確立されていない場合や、タイムアウトしている場合は、この出力に反映されます。

IKEフェーズ2 (IPsec SA) の確認

show crypto ipsec sa コマンドは、データ転送用のIPsec SAのステータスを確認するために使用されます。

show crypto ipsec sa

出力には、適用されている変換セット(暗号化/ハッシュアルゴリズム)、ピアアドレス、そして最も重要な情報として、カプセル化 (encaps) されたパケット数と非カプセル化 (decaps) されたパケット数が表示されます。このカウンタが増加していれば、トラフィックがVPNトンネルを通過していることが確認できます。

Crypto Mapの適用確認

show crypto map コマンドを使用すると、作成したCrypto Mapの設定内容、関連付けられている暗号ACL、変換セット、およびどのインターフェースに適用されているかを全体的に検証できます。

トラブルシューティングのためのデバッグコマンド

設定に誤りがあり、VPN接続が確立できない場合、詳細なネゴシエーション過程を追跡するためのデバッグコマンドが不可欠です。

IKEフェーズ1のデバッグ

IKEフェーズ1のネゴシエーションプロセスを詳細に追跡し、設定ミスを特定するのに最も有効なのが、以下のデバッグコマンドです。

debug crypto isakmp

このデバッグ出力を分析することで、ピア認証の失敗(例:PSKの不一致)、IKEポリシーのパラメータ(暗号、ハッシュ、DHグループ)の不一致、またはネゴシエーションモードの不一致といった、フェーズ1の失敗原因を正確に把握できます。

IKEフェーズ2のデバッグ

フェーズ1は成功しているにもかかわらず、データトラフィックが流れない場合に、フェーズ2のネゴシエーションやACLのマッチングを確認します。

debug crypto ipsec

このコマンドは、IPsec SAの確立過程や、データパケットがCrypto MapのACLにマッチして暗号化処理がトリガーされているかを確認するために役立ちます。

接続確立に失敗する主な原因と対処法

VPN接続が確立できない場合、多くのケースで以下のいずれかの設定ミスが原因となっています。

-

暗号ACLの不一致:

-

ローカルとリモートのACLで、送信元・宛先ネットワークが正確に定義されていない 3。または、双方向通信が想定されているにもかかわらず、一方のトラフィック定義しかされていない。

-

-

IKEポリシーまたは変換セットの不一致:

-

IKEフェーズ1のパラメータ(暗号化、ハッシュ、DHグループ)や、フェーズ2のパラメータ(ESP/AHプロトコル、アルゴリズム)が、両ピア間で一文字でも異なっている場合、ネゴシエーションは失敗します。

-

-

事前共有鍵(PSK)の不一致:

-

PSKは非常に機密性が高いため、両ピアで完全に一致している必要があります。タイプミスがないか確認が必要です。

-

-

ファイアウォールまたはACLによるブロッキング:

-

VPNゲートウェイのWANインターフェースに適用されているACLや、外部のファイアウォールが、IKE(UDPポート500)、ESPプロトコル(プロトコル番号50)、またはNAT-Tが有効な場合のUDPポート4500をブロックしている場合、ネゴシエーションは開始されません。

-

まとめと次なるステップ

本稿では、Cisco IPsec VPNを構成するための核となる概念から、具体的なCisco IOSコマンドを用いた設定方法、そして安定運用に必要な高度な機能までを網羅的に解説いたしました。

IPsec VPNの安定稼働は、IKEフェーズ1で確立されるセキュアな鍵交換チャネルと、IKEフェーズ2で確立されるデータ転送用SA、そしてサイト間VPNに必須となるトンネルモードの選択にかかっています。特に、暗号化のトリガーとなるCrypto ACLの定義が正確であること、そしてすべてのセキュリティパラメータがピア間で完全に一致していることが、設定成功の鍵となります。

現代のネットワークにおいては、NAT環境を考慮したNAT-Tの実装や、より強固で効率的なIKEv2への移行を検討することが、セキュリティと運用の両面で非常に重要です。

ネットワークエンジニアとして、データ保護の最前線に立つIPsec VPNの設定・管理においては、定期的な鍵の更新や、最新の暗号化標準(例:より強力なDHグループやハッシュアルゴリズム)への対応を通じて、常にセキュリティ環境の変化に適応していくことが求められています。本日解説した手順を参考に、堅牢なCisco IPsecトンネルの構築に役立てていただければ幸いです。

コメント